Ce chapitre ne couvrira bien évidemment pas la totalité du sujet concernant la sécurité des données.

La sécurité des données est avant tout une démarche. Une entreprise de 1000 salariés ne va pas raisonner de la même manière qu’un individu qui héberge ses propres données.

Mais il existe des règles basiques. Dans un flux de données, l’agent compromettant peut être :

- vous,

- une personne de votre entourage,

- un individu situé en dehors de votre cercle,

avec ou sans intention de nuire.

Gardez en tête que le premier facteur de compromission de données est une erreur humaine. Il existe plusieurs définitions de la compromission de données, nous allons nous attacher à deux aspects :

- la destruction de données,

- la fuite de données.

Une règle essentielle : Travailler avec des logiciels que vous maîtrisez.

L’informatique est devenu un empire de la consommation. Il est important de bien choisir sa technologie, personne n’est à l’abri d’un mauvais choix. C’est pourquoi les premières choses à vérifier, dans le choix du logiciel qui stockera vos données, sont ses facultés d’import/export des données qu’il traite, puis la paire “Sauvegarde/Restauration”.

Il est inéluctable que votre service de stockage tombera en panne, il est par conséquent obligatoire d’y être préparé. Le logiciel doit donc être supporté par une large communauté, entendez des personnes bénévoles ou professionnelles qui maintiennent la solution choisie. Pour finir, le concepteur de la solution devra être une organisation de confiance.

Dans un système informatique, nous allons distinguer les données systèmes, liées de près aux systèmes d’exploitation et aux services qu’ils distribuent, des données utilisateurs (fichiers bureautique, agendas, résultats de calculs,…).

Exemples concrets :

-

Les fichiers de configuration d’un service quelconque sont des données systèmes stockées dans des répertoires dont les emplacements sont dits “standardisés”.

-

Votre CV, vos photos sont des “données utilisateurs” stockées dans un répertoire que vous avez défini.

Quoi que vous fassiez sur un ordinateur, vous devez savoir où se trouvent les données que vous générez et qui permettent le bon fonctionnement de votre organisation.

En découle une autre règle : Construire une documentation, qui va décrire l’organisation de stockage de vos données. Pas besoin, à notre niveau d’écrire un bouquin, un simple schéma, précis, jouera pleinement ce rôle.

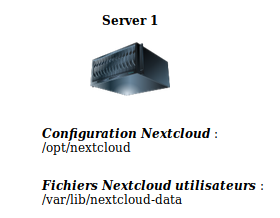

Exemple d’un schéma simpliste (crée avec Nextcloud/drawio) :

Vous devez aussi porter une attention particulière à la manière dont sont stockées ces données : stockage en “clair” ou stockage chiffré ? Dans le cadre d’un auto-hébergement nous choisirons la seconde valeur. Imaginons le cas d’un cambriolage, les malfaiteurs auront volé votre matériel mais grâce au chiffrement des données, ils ne pourront jamais en récupérer le contenu. Ceci est aussi valable pour le système de sauvegardes.

Une sauvegarde est complète quand le processus de restauration a été validé. Si je sauvegarde le fichier A et le fichier B, je dois pouvoir être sûr de pouvoir restaurer A et B.

La documentation devra aussi définir le type de données géré par le logiciel. La majorité des logiciels de stockage, stocke les données brutes, mais génère aussi méta-données (retenez bien ce terme - Lien wikipédia). Ce sont des données relatives aux informations brutes traitées. Exemple : j’ajoute un fichier au travers du logiciel de stockage, ce dernier va créer une information, dans un container différent des données brutes, sous cette forme : heure de stockage, nom d’utilisateur, l’adresse IP à l’origine de la requête, etc…)

Ce container à méta-données est généralement créé à l’aide d’un logiciel appelé “Système de base de données” (Mysql, Postgresql, Oracle…).

Si vous appuyez des traitements informatiques sur ces méta-données, ces dernières deviennent alors indispensables dans votre organisation. Il devra donc être impératif de les sauvegarder aussi.

Quand on évoque la fuite de données, on pense toujours à des “hackers” qui se sont introduits sur un système pour voler ou détériorer de la donnée. Personnellement, ce qui me vient à l’esprit : Quand je dépose un fichier sur un serveur qui l’intercepte ? qui le lit ? où est-il stocké ? Déposer un document non chiffré sur “Google Drive”, “Dropbox”, et plus généralement chez les GAFAM* représente une fuite de données immédiate et consentie. Ces tiers se sont emparés du contenu, et ce, de manière tout à fait légale, puisque cela fait partie de leurs conditions générales d’utilisation. (Retrouvez ici quelques cas d’importantes fuites de données)

L’utilisation privative d’un système de stockage ne signifie pas “déconnecté du reste du monde”. Il est tout a fait possible d’utiliser des systèmes d’informations privés, partagés avec d’autres systèmes privés. Cette méthode fait souvent référence au terme “Fédération”.

Tous les chapitres qui suivent sont relatifs à mes choix logiciels. Le système d’exploitation de mes serveurs est “Debian”. Pour le stockage j’ai choisi “NextCloud”, la messagerie instantanée s’appelle “Matrix”.

Ce sont des systèmes libres, “opensource”, fiables et stables. “Debian” et “Nextcloud” sont maintenus par une grande communauté, et soumis à de nombreux audits de sécurité informatique. Matrix est assez jeune sur le marché de la messagerie instantanée mais à été choisi par le gouvernement Français en tant que messagerie interne. On peut supposer que ces organisations travaillent ensemble pour assurer un bon niveau de sécurité. Nous l’utilisons depuis plusieurs mois, hébergée sur un Raspberry Pi et un Rock64, nous n’avons rencontré aucun problème de stabilité, même après une mise à jour.

(NB) La rédaction du contenu de ce site web prend énormément de temps. Le première article, en préparation, concerne les sauvegardes, vous pouvez trouver des articles similaires en parcourant le blog

La protection des données est organisée en plusieurs chapitres :

- Mise en place des sauvegardes dans le Datacenter

- Restaurer une sauvegarde dans le Datacenter

- Chiffrement du stockage

(*) GAFAM : Google - Amazon - Facebook - Apple - Microsoft sont toutes des sociétés qui collectent énormément de données liées à leurs utilisateurs, avec ou sans leur consentement. Une fois chez eux vous ne maîtrisez plus l’utilisation de vos données. Consultez certains articles relatifs à l’utilisation frauduleuse de vos données par les GAFAM.